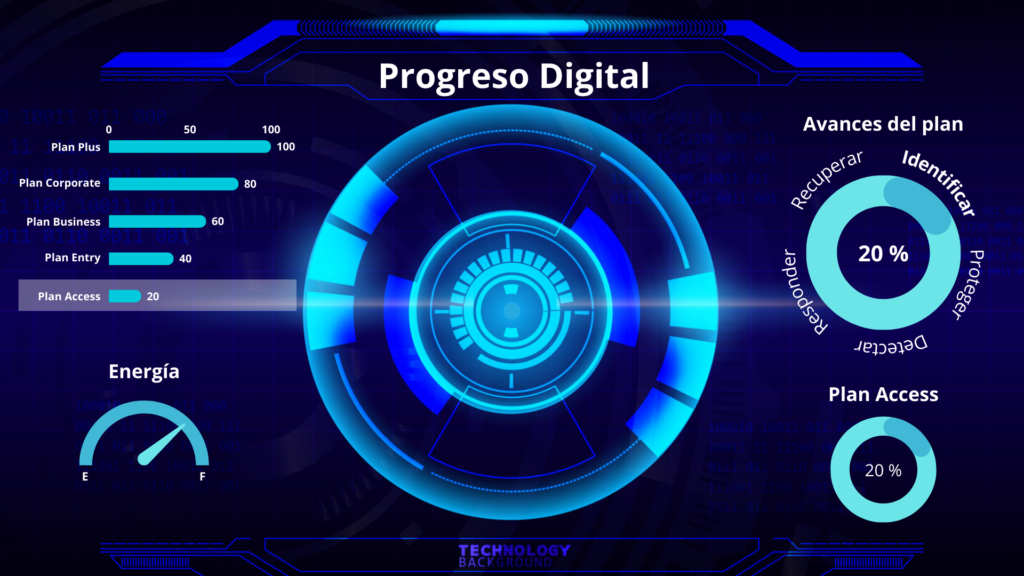

Conoce tu Progreso Digital actual y prepárate para dar el siguiente paso en tu seguridad digital.

ATAQUES MÁS COMUNES

Entender que la ciberseguridad se ha convertido en una necesidad de todo usuario digital, es fundamental. Hoy en día existen 5 amenazas que todos menospreciamos, las vemos, las accionamos, pero no entendemos el nivel de riesgo que conlleva no estar protegidos.

Es un software malicioso, que se refiere a cualquier tipo de software diseñado para dañar o infiltrarse en un sistema informático sin el consentimiento del usuario. Esto puede incluir virus, gusanos, troyanos, ransomware, spyware, adware, entre otros. El malware puede infectar dispositivos y robar información confidencial, dañar archivos, y causar otros problemas graves.

Es una técnica utilizada por los ciberdelincuentes para engañar a los usuarios y obtener información confidencial, como nombres de usuario, contraseñas, información financiera, etc. Los atacantes suelen enviar correos electrónicos falsos que parecen ser legítimos, con enlaces maliciosos o adjuntos infectados, o incluso pueden simular sitios web legítimos para engañar a los usuarios y hacer que revelen información personal.

Abarca una variedad de actividades fraudulentas que se realizan a través de Internet, incluyendo estafas de comercio electrónico, fraudes de tarjetas de crédito, fraudes de soporte técnico, entre otros. Los usuarios pueden ser engañados para realizar pagos por bienes o servicios que nunca recibirán, o pueden ser víctimas de robo de identidad, donde sus datos personales se utilizan para cometer fraudes financieros u otros delitos.

Las fugas de datos ocurren cuando información confidencial o personal se expone de manera no autorizada. Esto puede suceder debido a brechas de seguridad en sistemas informáticos, errores humanos, ataques de hackers, o incluso acciones malintencionadas de empleados internos. Las violaciones de la privacidad pueden tener graves repercusiones, incluyendo el robo de identidad, el acoso en línea, la extorsión y la discriminación.

Implican manipular psicológicamente a los usuarios para que revelen información confidencial o realicen acciones que beneficien al atacante. Esto puede incluir técnicas como pretexting (crear un escenario falso para obtener información), tailgating (hacerse pasar por una persona autorizada para obtener acceso físico a un lugar), o spear phishing (phishing dirigido a individuos específicos o grupos).

Nosotros te queremos ayudar, por eso te damos una gama de soluciones que te acercan a tu seguridad 360°

Seguridad de la Información

Adaptamos tu infraestructura de TI para lograr una gestión efectiva de las aplicaciones, almacenamientos de datos y respaldos, con el objetivo de proteger tu información y optimizar tu trabajo.

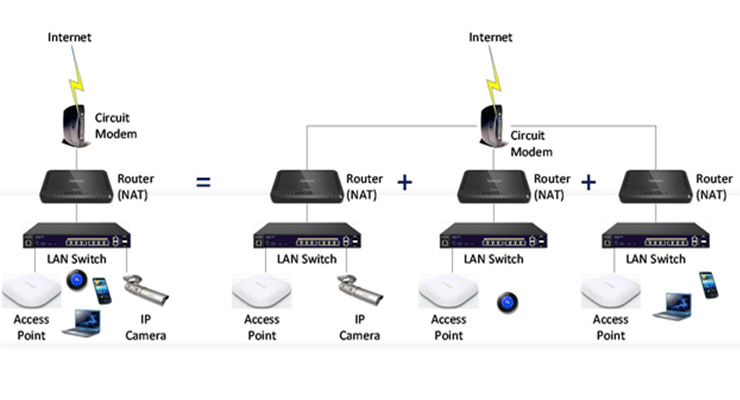

Configuración de Red

Contamos con amplio conocimiento y experiencia de toda la gama de productos CISCO, FORTINET, HP, DELL, etc.

Actualmente contamos con alianzas estratégicas con Hackers éticos que nos ayudan a detectar vulnerabilidades de manera más precisa.

Conmutación y Enrutamiento

Contamos con la experiencia para el manejo, instalación y configuración de redes wireless en las marcas de CISCO, ARUBA, TP-LINK, etc.